NSE Week 1: Module introduction, security concepts and security attacks

What is Network Security?

- Cyber security

- 是关于个人和组织如何减少 cyber attack 的风险

- Network security

- 是关于个人和组织如何减少网络攻击的风险

Risk 风险 : 是关于漏洞利用从而对财产造成损失的可能性

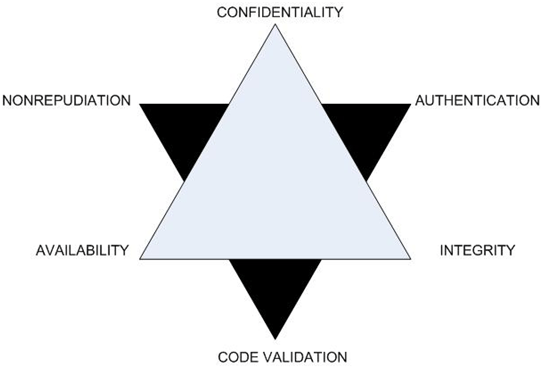

Security Concepts

首先我们再来回顾一下Cyber security中,最重要的CIA的概念

- Confidentiality

- 确保保密的信息不暴露给未经授权的人员

- Loss of confidentiality = unauthorised disclosure of information

- Integrity

-

确保信息和程序只会被授权的人员所修改与处理

-

Loss of integrity = the unauthorised modification or destruction of information

-

- Availability

-

确保系统正常运行并且不会拒绝授权的用户的访问

-

Loss of availability = the destruction of access to information/system and the destruction of use of information/system

-

CIA的重要性需要视情况而定,对于不同的资源/系统,我们需要指定不同的CIA的标准

More properties in Cyber security

- Authentication

- 确保每一个用户的真实身份都是他们所申明的一致

- Non-repudiation

- 确保信息传输的双发不能否认他们接受或者发送过信息

- Code validation

- 确保软硬件是健全的(sound),并且检查漏洞

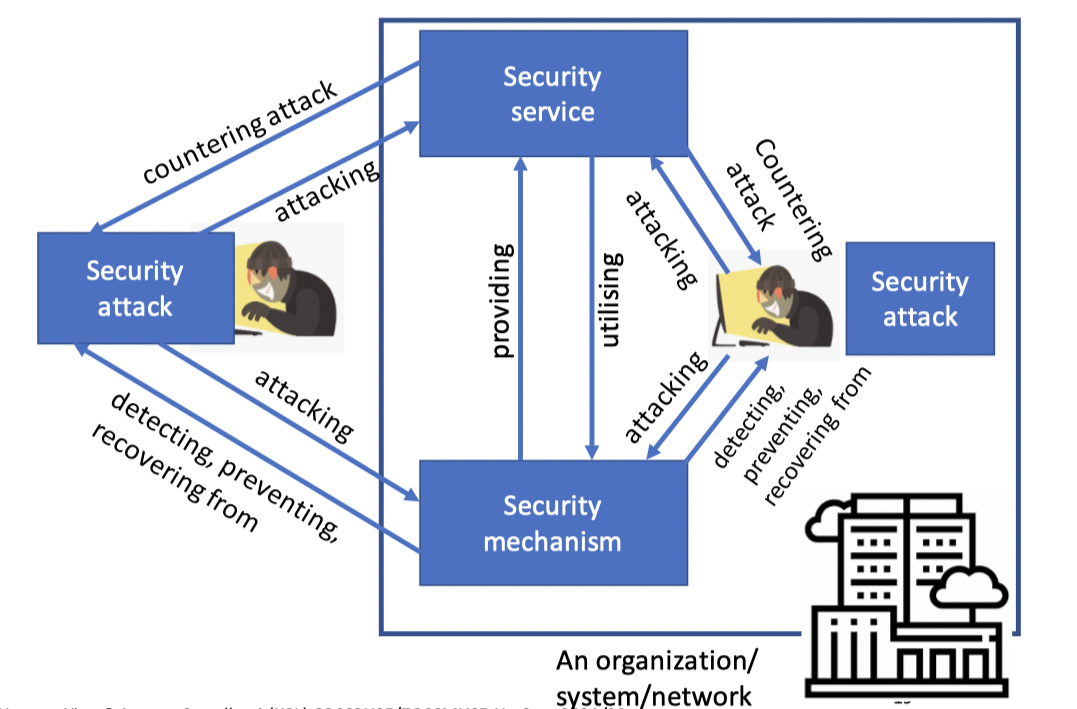

OSI Security Architecture

接下来我们来介绍一下OSI的安全框架

-

Security attack : - 任何对组织的信息安全造成危害的行为都称为 security attack

- Passive or Active

-

Security mechanism : - 一个用来从security attack中检测,防止和恢复的机制

- 例如流量检测,预防入侵

-

Security service : - 一项用来保护组织中的数据处理系统的服务

- 包含多中Security mechanisms来对抗security attacks

Philosophy taken to counterattacking

-

Deter : - 组织入侵的发生(在其发生之前进行组织),即使用

fencing 围栏,lighting 完全照明,signs 出入签名等方式对犯罪者进行被动威慑,从最开始就扼杀入侵的念头- 使攻击变得困难,让attacker主动放弃

-

Detect : - 检测入侵的行为,例如

CCTV 监控, 用来监控和记录所有的入侵行为- Intrusion detection software

- Traffic analysis and machine learning to detect abnormities

-

Deny : - 拒绝未经授权的访问,通过一些认证系统来主动拒绝入侵的行为,其中防火墙就属于

Deny- Authentication, authorisation, freshness

-

Delay : - 延缓入侵的速度,通过设置障碍来延长入侵的时间,迫使入侵者放弃或者给予安全团队更多的时间

- 增加密钥的长度

-

Defend : - 主动地对入侵者进行打击,通过安全团队或者警方的行动来组织入侵

Security Mechanisms

- Specific security mechanisms

- May be incorporated into the appropriate protocol layer

- Provide some of the OSI security service: authentication, access control, data confidentiality, data integrity, and non-repudiation

- Very much related to popular security properties

- Non-specific security mechanisms

- Not specific to any particular OSI security service or protocol layer

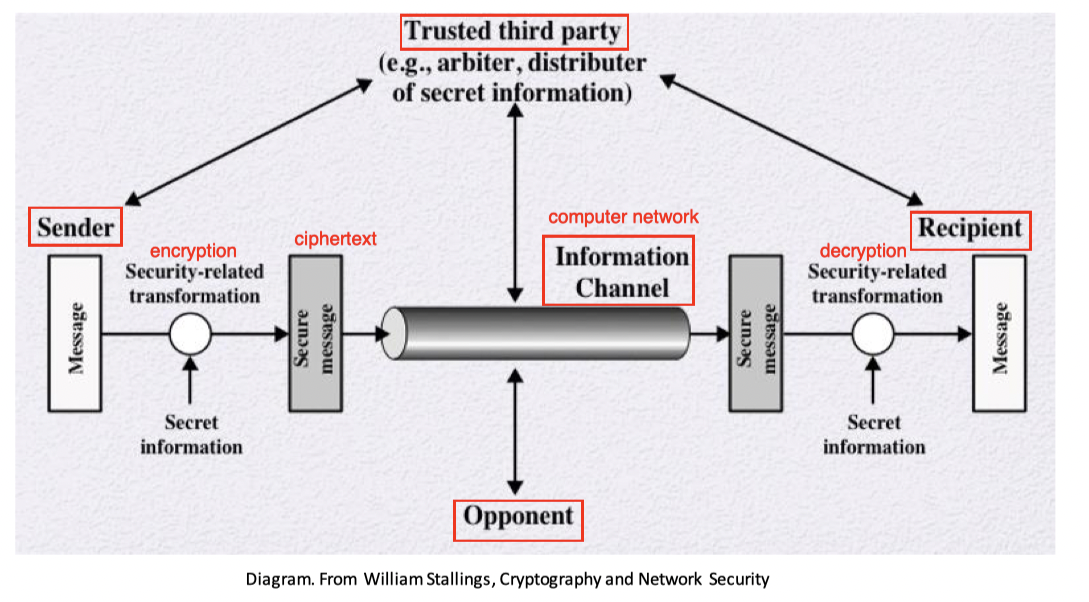

Cryptographic Techniques

密码学提供了很多安全服务,例如加密,解密,数据完整性,认证交换,密码存储等服务

Encipherment

加密通过将明文进行加密,从而来保证confidentiality

Two crytovariables in cryptographic funtions

- The key 密钥 (can be both symmetric or asymmetric)

- The initial vector (我们在密码学中讲过的随机数,用来参与加密的过程,比如在DES CBC中)

Cryptographic Protocols

是通信的双方通过加密传递的信息来预防攻击

- Possible attacks?

- Cyptoanalysis: recover the plaintext from ciphertext without knowing the key

- Message/field insertion, deleteion and change (破坏完整性)

- Relay: 对先前合法的密文重复利用

- Man-in-the-middle attack

- Countermeasure

-

Countermeasures for cryptoanalysis

- Longer keys (e.g., 2048 bits for RSA, used to be 256 bits)

- 舍弃弱密钥(比如全是0的或者全是1的)

-

Countermeasures for message/field insertion, deletion and change

- Integrity check (hash, MAC, digital signature)

-

Countermeasures for replay attack

-

Provide freshness in protocol run

-

Timestamp, sequence number, nounce

-

-

Countermeasure for man-in-the-middle attack

-

Cryptographic protocolsshould be designed and verified -

Use formal methods to

evaluatesecurity properties of cryptographic protocols

-

-

Digital Signature

主要通过将额外的bit附加在传输的数据上,从而让接收者可以验证数据的 Integrity

可以用来提供authentication, integrity, and non-repudiation,因为数字签名利用asymmetric非对称加密,使用发送方的private key进行加密,接收者则可以用public key来进行解密

Authentication Exchange

用于发送方和接收方双方互相确认身份

常见的Authentication的方法:

- Something you know, e.g., password

- Something you are, e.g., fingerprint

- Something you have, e.g., smart card, your phone

- 2-factor or multifactor authentication 双重/多重认证

-

如何选择身份认证的方法?

-

如果通信的双方彼此可以信任,同时通信是可靠的

- 使用密码

-

如何通信的双方是可以信任的,但是通信不可靠

- 使用密码以及加密协议

-

如何什么都不可以信任

- 使用密码,加密协议以及non-repudiation service

-

-

我们真的需要密码吗?

剑桥大学发明了一种可携带的设备:pico,其存储了所有的credentials信息,并且通过一系列传感器,以及生物特征信息来防止丢失后的信息泄露。

Other Security mechanisms (X.800)

- Access control

- 只允许有限的可授权人员的访问

- Traffic padding

- 在数据流中加入一些bits,使流量分析受阻,从而保证了confidentiality保密性

- Notarisation 公证

- 经过第三方来保证安全的信息传输

- Security audit trail

- 收集信息来进行安全审计

- Security recovery 数据恢复

- Economics

- 增加attack的成本,比如如果发邮件需要花钱,那垃圾邮件势必会减少

- 又或者在Bitcoin当中,发起DDoS攻击就以花费大量的transaction fee

- Deception

- 通过暴露攻击者自己,例如使用蜜罐来获取攻击者的信息

Jamming, Sniffing and Spoofing

Jamming

Jamming通过发出大量的noise来影响原本的通信,影响availability

例如屏蔽Wifi信号

也可以用在合法的渠道上,比如用在考场或者需要阻断网络的地方

Sniffing

Sniffing是来监听其他用户的信息

Network interface card (NIC 网卡)必须设置在 promiscuous mode 来获取所有的包

可以用来

- 偷听数据包中没有加密的信息

- 捕捉信息进而使用relay attack

Spoofing

通过伪装来进行攻击,可以修改的内容

- Application layer: DNS address, e.g., an URL, an email address

- Network layer: IP address

- Link layer: MAC address

Spoofing的种类

- Email spoofing: phising

- Text message spoofing: smishing

- Call ID spoofing

- URL spoofing: phishing website

- DNS spoofing: cache poisoning

- IP address spoofing: change the source address in an IP packet

- MAC spoofing: change the MAC address of NIC

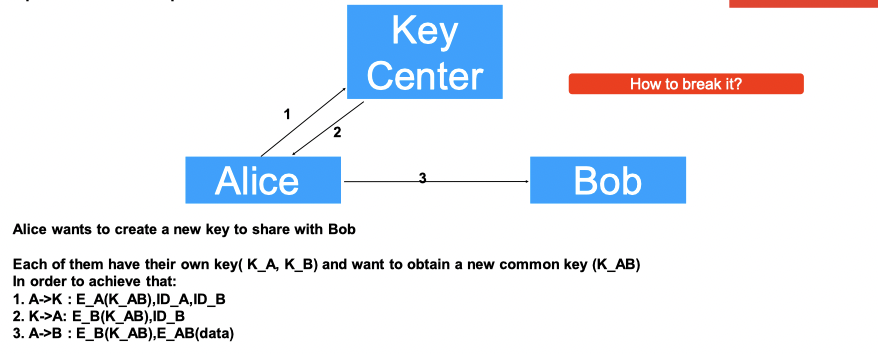

Model of Network Security

Cryptographic protocol

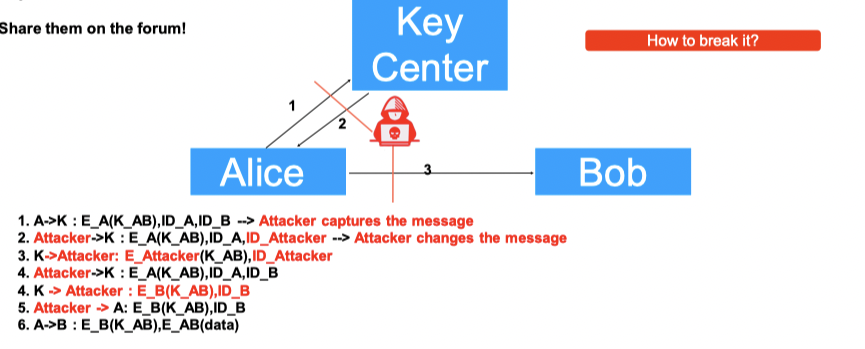

A, B都有自己的symmetric key (K_A, K_B), 同时A想要生成一个共同的key并且分享给B

- A发送给K,用E_A加密的新key K_AB,同时指示这是A与B的共同Key

- K返回给A 用E_B加密的共同Key K_AB以及标识这个Key是由ID_B加密的

- A将E_B(K_AB)以及加密的数据发送给B,B就可以用自己的E_B先解密,然后再用得到E_AB来解密数据

Attacker通过拦截并修改A发送给K的请求,从而可以获取K_AB的值,进而可以监听所有的请求